Los atacantes han descubierto una nueva forma de obtener el servicio de la nube de Amazon para emprender ataques potentes de denegación de servicio en sitios web de terceros la explotación de las vulnerabilidades de seguridad en una búsqueda de código abierto y la aplicación de análisis conocida como Elasticsearch.

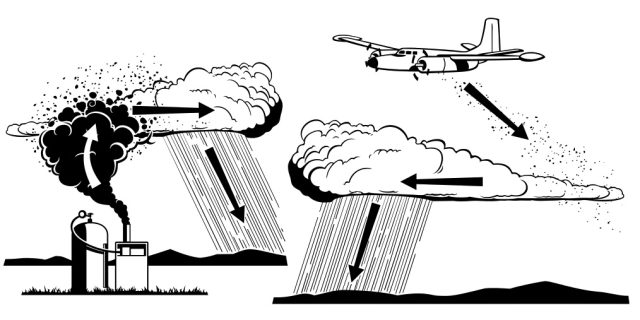

El poder de Backdoor.Linux.Ganiw.a eradocumentado a principios de este mespor investigadores del proveedor de antivirus Kaspersky Lab. Entre otras cosas, el troyano utiliza la amplificación de DNS, una técnica que aumenta enormemente el volumen de tráfico no deseado que se dirige a una víctima al abusar servidores del sistema de nombres de dominio mal asegurados. Mediante el envío de consultas DNS que se deforman para aparecer como si vinieran desde el dominio de la víctima, la amplificación de DNS puede aumentar el volumen de ataque de 10 veces o más. La técnica puede ser especialmente difícil de bloquear cuando se distribuyen entre los miles o cientos de miles de ordenadores comprometidos.

La semana pasada, expertos de Kaspersky LabKurt Baumgartner informóque el bot DDoS está comprometiendo activamente a Amazon Elastic Cloud Computing (EC2) anfitriones y muy posiblemente los de la competencia los servicios de nube. El punto de apoyo que permite a los nodos que se secuestraron una vulnerabilidad en las versiones 1.1.x de Elastisearch, dijo. Los atacantes están modificando el código de ataque de prueba de concepto para la vulnerabilidad, indexado como CVE-2014-3120 en las Vulnerabilidades y Exposiciones Comunes base de datos, que les da la capacidad de ejecutar de forma remota poderosa comandos de Linux a través de una ventana de shell bash. La puerta trasera Gani, a su vez, instala varios otros scripts maliciosos en los ordenadores comprometidos, incluyendo Backdoor.Perl.RShell.c y Backdoor.Linux.Mayday.g. La puerta trasera Mayday inunda los sitios con los paquetes de datos basados en el protocolo de datagramas de usuario.

Leer 5 párrafos restantesComentarios

No hay comentarios:

Publicar un comentario