Los científicos informáticos han descubierto una grave vulnerabilidad de Internet que permite a los atacantes para cerrar conexiones entre las dos partes prácticamente cualquier tipo y, si las conexiones no están cifradas, inyectar código malicioso o contenido en las comunicaciones de las partes.

La vulnerabilidad reside en el diseño e implementación de, Un fenómeno relativamente nuevo estándar de Internet que se pretende evitar que ciertas clases de ataques de piratas informáticos. De hecho, el protocolo está diseñado de tal manera que se pueda abrir fácilmente los usuarios de Internet a los llamados ciegos ataques fuera de la ruta, en la que los piratas informáticos en cualquier lugar en Internet puede detectar cuando cualquiera de las dos partes se comunican a través de una activaProtocolo de Control de Transmisiónconexión. Los atacantes pueden pasar a explotar el fallo para cerrar la conexión, inyectar código malicioso o contenido en corrientes de datos sin cifrar, y posiblemente degradar garantías de la intimidad que proporciona elred anónima Tor

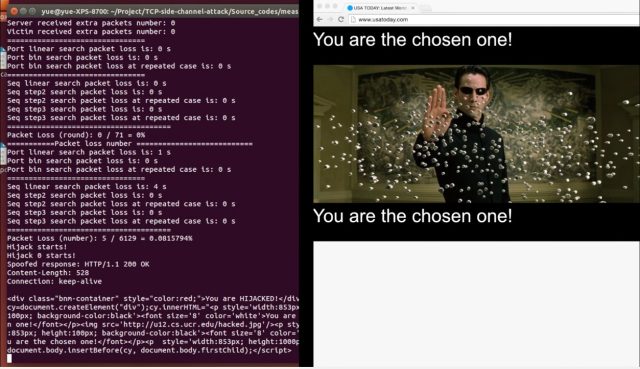

En el25 Simposio de Seguridad Usenixel miércoles, los investigadores de la Universidad de California en Riverside y el Laboratorio de Investigación del Ejército de Estados Unidos lo harádemuestran una prueba de concepto exploitque les permite inyectar el contenido en una por lo demás legítimaEE.UU. Hoy en díapágina que pide a los espectadores que introducir su correo electrónico y contraseñas. El malicioso, fuera de las instalaciones JavaScript ataque de código es posible porque los vulnerablesEE.UU. Hoy en díapáginas no están cifrados. Incluso si estaban protegidos, los atacantes podrían terminar la conexión. Ataques similares trabajar contra una variedad de otros sitios y servicios no identificados, como siempre que tengan conexiones de larga vida que le dan a los piratas informáticos de tiempo más o menos lo suficiente 60 segundos-para llevar a cabo el ataque.

No hay comentarios:

Publicar un comentario