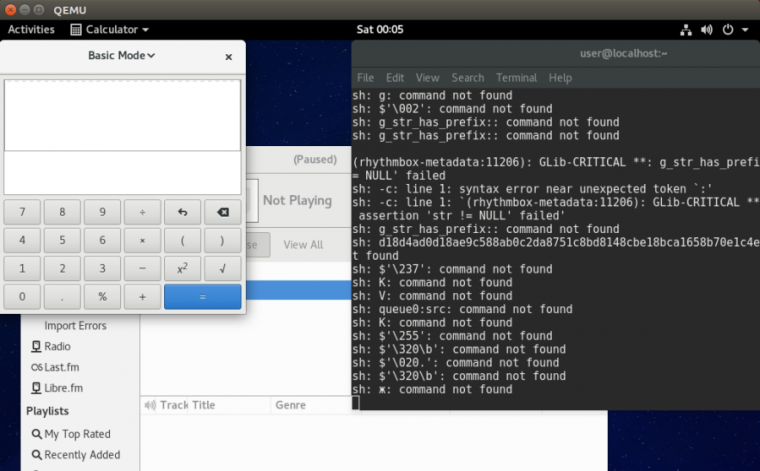

AgrandarUna captura de pantalla que muestra un exploit que toma el control total de una versión completamente actualizada de Fedora. (Crédito: Chris Evans)

Recientemente liberado el código de explotación hace que las personas que ejecutan versiones con todos los parches de Fedora y otras distribuciones de Linux vulnerables a los ataques drive-by que pueden instalar keyloggers, puertas traseras, y otros tipos de malware, según un investigador de seguridad.

Una de las hazañas-que se dirige a una vulnerabilidad de corrupción de memoria en elGStreamerque por los buques predeterminado con varias distribuciones de Linux disponibles también, cabe destacar por su elegancia. A saber: se utiliza un enfoque rara vez se ve a derrotardirección de diseño del espacio de la aleatorizaciónyprevención de ejecución de datos, Que son dos de las protecciones de seguridad integradas en Linux para hacer exploits de software más difícil de llevar a cabo. ASLR aleatoriza las ubicaciones en la memoria del ordenador, donde trozos cargas específicas de software de código. Como resultado, el código que explota los defectos existentes a menudo resulta en un simple caída del ordenador en lugar de un compromiso del sistema catastrófico. Mientras tanto, DEP, que se refiere a menudo comoNX o no ejecución, Bloquea la ejecución de código que tales hazañas se carga en la memoria. (Editor de tecnología Ars Peter Bright tiene mucho más acerca de ASLR y DEPaquí

A diferencia de la mayoría de las circunvalaciones ASLR y DEP, el doblado en la GStreamer exploit no se basa en el código de manipular el diseño de memoria u otras variables ambientales. En su lugar, cuidadosamente organiza los bytes de código de una manera que desactiva completamente las protecciones. Y al eliminar la necesidad de JavaScript u otro código de la memoria-masaje para ejecutar en un equipo de destino, es posible llevar a cabo ataques que de otro modo no serían posibles. Chris Evans, el investigador de seguridad que desarrollaron el exploit, describe el desafío como \\ \"una verdadera bestia. \\\"

No hay comentarios:

Publicar un comentario