Agrandar(crédito:

Es un hecho de la vida moderna que muchos de nosotros olvidamos: los teléfonos, computadoras y otros dispositivos conectados de los que dependemos a menudo se pueden usar contra nosotros como dispositivos de escucha secretos. El martes, la atención se centró en el Amazon Echo, con una demostración que demostró cómo los hackers pueden convertir algunos modelos en dispositivos que pueden registrar subrepticiamente nuestros momentos más íntimos.

Para ser claro, el hack sólo funciona contra modelos antiguos de Amazon Echoes. También requiere acceso físico al dispositivo por parte de un hacker con habilidades superiores a la media en Linux y sistemas de hardware incorporados. Eso significa que la gente no es probable que se exponga a tales ataques a menos que posean un dispositivo 2015 o 2016 y son un objetivo de interés para la Agencia Central de Inteligencia, un grupo de espionaje patrocinado por una nación similar, una avanzada operación de espionaje corporativo o un Determinado acosador.

Entrar en la doncella malvada

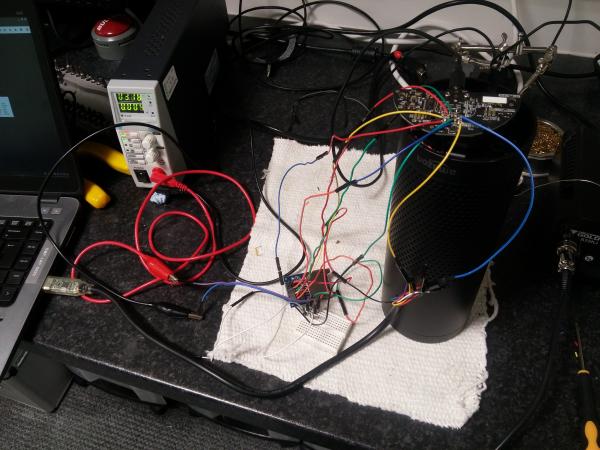

Los llamados "servidores de malas", llamados así porque son llevados a cabo por un limpiador de la casa u otra persona que tiene acceso breve a los dispositivos de un objetivo, son hacks válidos que Microsoft, Apple y otros fabricantes incluyen en suModelado de amenazas. Y ahora, siguiendo unaTruco de prueba de conceptoPor el investigador de seguridad de MWR Labs, Mark Barnes, esos tipos de amenazas son una realidad que millones de usuarios de Echo deben considerar también.

Leer 6 párrafos restantesComentarios

| Tweet |

No hay comentarios:

Publicar un comentario