AgrandarRampant Kitty ha estado apuntando a Telegram como un felino para entrelazar. (crédito: Check Point)

Los investigadores dijeron que han descubierto una campaña de vigilancia en curso que durante años ha estado robando una amplia gama de datos en dispositivos Windows y Android utilizados por expatriados y disidentes iraníes.

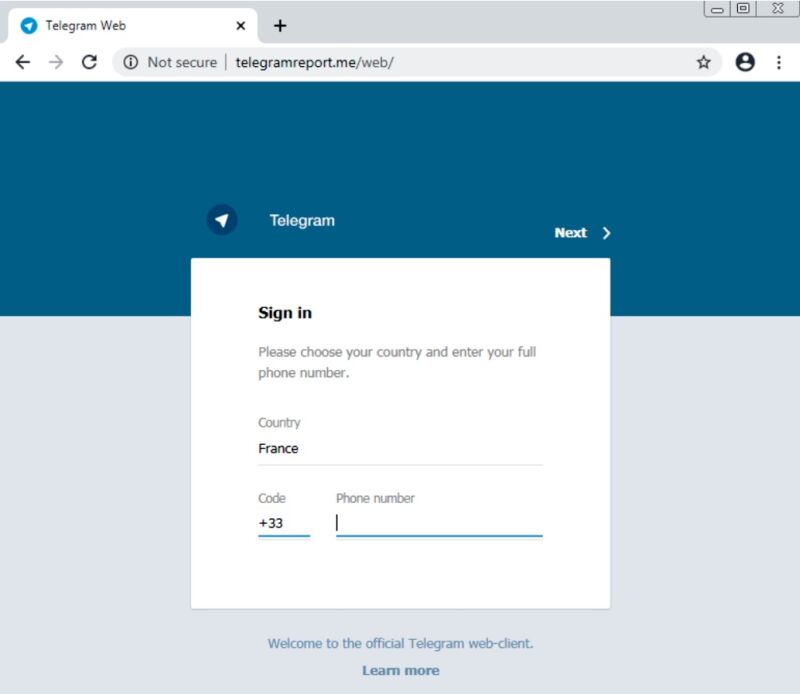

La campaña, que la firma de seguridad Check Point ha denominado Rampant Kitten, consta de dos componentes principales, uno para Windows y otro para Android. El objetivo de Rampant Kitten es robar mensajes de Telegram, contraseñas y códigos de autenticación de dos factores enviados por SMS y luego también tomar capturas de pantalla y grabar sonidos al alcance del oído de un teléfono infectado, dijeron los investigadores en unpost publicado el viernes

El infostealer de Windows se instala a través de un documento de Microsoft Office con un título que se traduce aproximadamente como "El régimen teme la propagación de los cañones revolucionarios.docx". Una vez abierto, insta a los lectores a habilitar las macros. Si un usuario cumple, una macro maliciosa descarga e instala el malware. El infostealer de Android se instala a través de una aplicación que se hace pasar por un servicio para ayudar a los hablantes de persa en Suecia a obtener su licencia de conducir.

Leer los 8 párrafos restantesComentarios

| Tweet |

No hay comentarios:

Publicar un comentario