Agrandar(crédito: Patrick Wardle)

Los cortafuegos no son solo para redes corporativas. Un gran número de personas preocupadas por la seguridad o la privacidad también las utilizan para filtrar o redirigir el tráfico que entra y sale de sus ordenadores. Apple realizó recientemente un cambio importante en macOS que frustra estos esfuerzos.

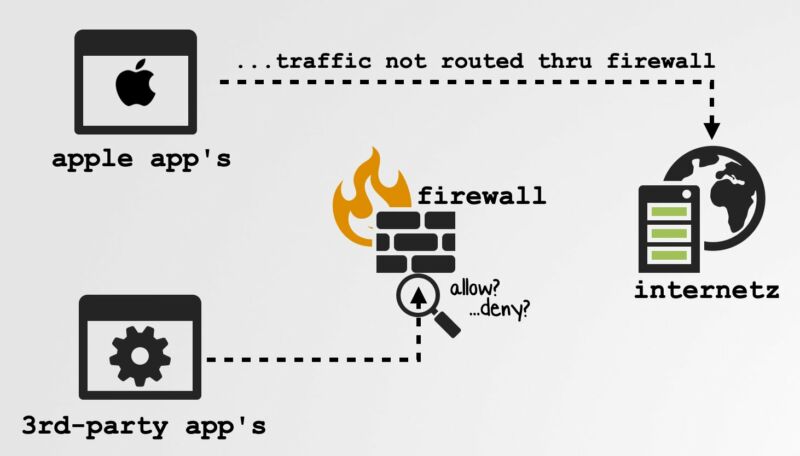

Comenzando con macOS Catalina lanzado el año pasado, Apple agregó una lista de 50 aplicaciones y procesos específicos de Apple que debían estar exentos de firewalls como Little Snitch y Lulu. La exención para indocumentados, que no entró en vigor hasta que se reescribieron los firewalls para implementar cambios en Big Sur, salió a la luz por primera vez.en octubre. Patrick Wardle, investigador de seguridad de Jamf, desarrollador empresarial de Mac y iOS, documentó aún más el nuevo comportamiento durante el fin de semana.

En Big Sur, Apple decidió eximir a muchas de sus aplicaciones de ser enrutadas a través de los marcos que ahora requieren firewalls de terceros para usar (LuLu, Little Snitch, etc.)

- patrick wardle (@patrickwardle)14 de noviembre de 2020

P: ¿Podría ser (ab) utilizado por malware para eludir también dichos firewalls?

R: Aparentemente sí, y trivialmente

"100% ciego"

Para demostrar los riesgos que conlleva este movimiento, Wardle, un ex pirata informático de la NSA, demostró cómo los desarrolladores de malware podían aprovechar el cambio para acabar con una medida de seguridad probada y verdadera. Configuró a Lulu y Little Snitch para bloquear todo el tráfico saliente en una Mac que ejecutaba Big Sur y luego ejecutó un pequeño script de programación que tenía un código de explotación que interactuaba con una de las aplicaciones que Apple eximió. El script de Python no tuvo problemas para llegar a un servidor de comando y control que configuró para simular uno comúnmente utilizado por el malware para exfiltrar datos confidenciales.

Leer los 9 párrafos restantesComentarios

| Tweet |

No hay comentarios:

Publicar un comentario